Criminosos distribuem gratuitamente equipamento com código para infectar PC.

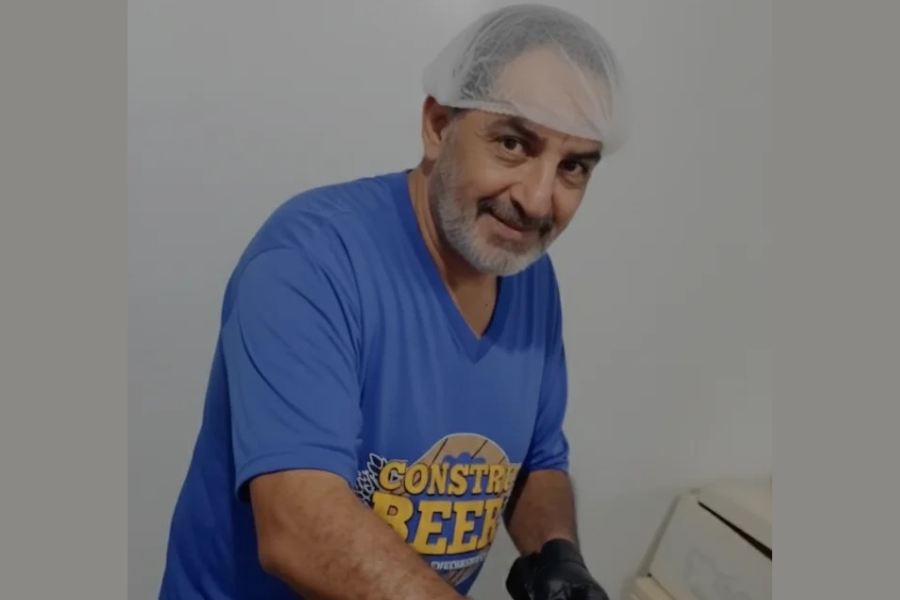

Pequeno e discreto, pen drive pode ser utilizado por concorrentes para roubar dados.

Com os usuários cada vez mais conscientes dos perigos on-line, os piratas virtuais precisam se reinventar para continuar roubando dados confidenciais dos usuários de tecnologia. Uma das novas estratégias, que acompanha a revolução digital, se aproveita de um equipamento muito utilizado por executivos e outras pessoas que acessam diversos computadores: os pen drives, dispositivos usados para armazenamento de arquivos.

“Os criminosos virtuais têm partido para ataques focados, sabendo o que vão encontrar pela frente. Por isso, os pen drives são a bola da vez para conseguir acesso a dados corporativos”, conta Eduardo D’Antona, diretor-executivo da Panda Software. Segundo o especialista, a maior parte das empresas não está preparada para reagir a ataques que partem de dentro da própria rede, como acontece nesse caso.

D’Antona dá como exemplo desse golpe um caso acontecido nos Estados Unidos, no qual uma empresa queria acessar dados da concorrente e bolou uma estratégia elaborada. Após identificar os hábitos dos executivos da empresa a ser atacada, eles realizaram uma “promoção”, distribuindo pen drives grátis em três restaurantes onde os funcionários costumavam almoçar. Os equipamentos estavam todos infectados com um código malicioso, prontos para acessarem a rede corporativa e deixá-la aberta para novos ataques.

“Eles sabiam quais antivírus e firewall a empresa utilizava e, assim, criaram um código malicioso específico, testado em um ambiente igual ao atacado, para burlar aqueles códigos de segurança”, explica D’Antona.

INFILTRAÇÃO

Otávio Artur, diretor do Instituto de Peritos em Tecnologias Digitais e Telecomunicações (IPDI), dá como exemplo um cenário no qual um funcionário da limpeza é contratado e infiltrado em uma empresa para instalar em uma máquina específica, durante a noite, um pen drive programado para monitorar o PC quando este for ligado. No dia seguinte, após verificar todas as atividades do funcionário, roubando senhas e dados confidenciais, a pessoa da limpeza retira o equipamento.

“A partir daí, o criminoso pode utilizar os dados roubados para executar uma atividade ilegal. Esse tipo de ação desperta suspeitas e, quando for feita uma investigação, inicialmente o culpado será o funcionário que teve seu computador monitorado e suas senhas roubadas. Só com uma investigação mais profunda será possível detectar a invasão”, explica Artur.

Outros produtos promocionais também podem ser utilizados para o golpe, como CDs com MP3 ou outros tipos de arquivos capazes de acionamento automático quando colocados no PC. Os criminosos também usam estratégias como deixar pen drives jogados, como se tivessem sido esquecidos, em lugares onde passam pessoas de alta renda, por exemplo.

REINVENTANDO GOLPES

Outra ferramenta utilizada para o acesso específico a empresas são os e-mails fraudulentos que utilizam a identidade visual de empresas grandes para divulgar promoções específicas para funcionários, levando-os a baixar um arquivo infectado ou a visitar sites maliciosos (este tipo de golpe é conhecido como

(phishing scam)). “O criminoso também pode fingir que está interessado em uma vaga de emprego, mandando um e-mail para o departamento de recursos humanos da empresa com o link de um currículo on-line falso”, explica D’Antona.

O próprio currículo como um anexo pode ser utilizado como forma para invadir o computador. Artur conta que o criminoso pode mandar uma mensagem que, em vez do currículo, tem em anexo um arquivo malicioso disfarçado como Word ou PDF. Quando o usuário clica nele, executa uma rotina para instalar um programa espião.

“Todos esses golpes fazem uso das vulnerabilidades do sistema operacional da máquina que não estiver com as atualizações em dia. Se as empresas tiverem o cuidado de manterem os equipamentos atualizados constantemente, a chance do golpe dar certo é bastante reduzida”, explica Artur.